Qu’est ce que l’Audit Technique

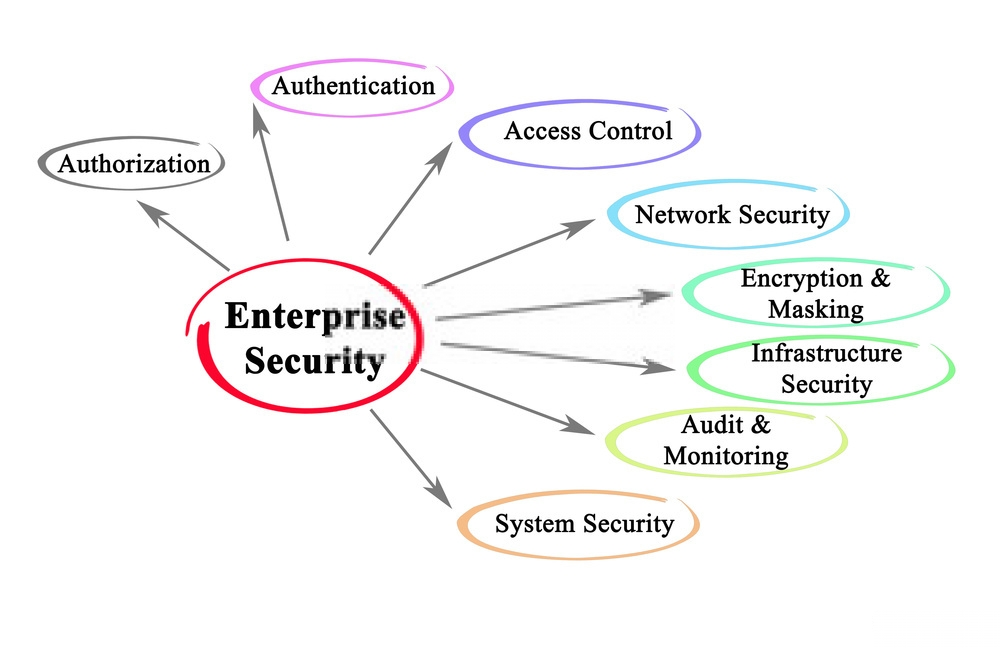

L’objectif d’un audit technique, que nous pouvons aussi appeler audit de bonnes pratiques, ou de conformité technique, est de vérifier la configuration des composantes du SI (systèmes, équipements réseaux, ERP, …) en la confrontant d’une part aux politiques de sécurité de l’entreprise, ou toute autre exigence interne ou normative, et d’autre part aux meilleures pratiques préconisées par les éditeurs des systèmes et équipements en question.

L’audit technique est évidemment réalisé en White-Box et en général en présence du responsable de la gestion de l’élément audité (administrateur système ou réseau ou applicatif).

On distingue trois familles d’audit technique : Audit d’architecture réseau, Audit de configuration des systèmes et réseaux et enfin l’Audit d’architecture du Système d’Information.

Audit d’Architecture Réseau

L’objectif d’un audit d’architecture réseau est de vérifier si l’architecture mise en place répond aux exigences de sécurité de l’entreprise. En effet, pour une meilleure sécurité d’un SI, il faut bien architecturer la compartimentation des différents systèmes le constituant, généralement en VLANs ou en réseaux physiquement distincts.

L’architecture est d’autant plus importante si le SI offre des services au grand publique, à des partenaires à travers des extranets ou encore si les intervenants peuvent faire usage de réseaux privés virtuels (VPN) donnant accès au SI avec de plus grands privilèges.

Audit de configuration des systèmes et réseaux

Comme nous l’avons dit dans la présentation de l’Audit Technique, l’audit de configuration est important pour voir si ce qui établit en architecture est effectivement ce qui est mis en place. Le système d’information est un élément vivant, avec des ajouts d’équipements et des mises en retraite d’autres.

Lors de ces mouvements, il se peut qu’il y ait des règles de sécurité qui ne sont pas mises à jour : une matrice de flux dans un firewall, des comptes d’utilisateurs temporaires qui fonctionnent toujours, des privilèges accordés temporairement mais qui sont toujours en vigueur… déceler ces éléments est l’objectif de l’audit de configuration des différents systèmes et équipements réseaux du SI.

Audit d’architecture du Système d’Information

Il s’agit d’auditer les interactions entre sous-systèmes du SI « haut niveau » ; il ne s’agit plus d’auditer si la configuration est bien faite, mais de voir si les échanges entre systèmes et la séparation entre systèmes est correctement réalisée.

Un système de gestion de la paie du personnel n’a pas à exister dans le même réseau LAN ou VLAN qu’un serveur Web ; de la même façon qu’un serveur offrant des services en interne n’a pas sa place dans une zone démilitarisée (DMZ).

Démarche

La démarche proposée par PRO IT Consulting consiste en une vérification des configurations des systèmes et équipements clés du SI, ainsi que par échantillonnage pour les éléments redondants. Les informations collectées sont ensuite analysées et comparées aux exigences de sécurité soit des normes des constructeurs d’équipements, des standards de sécurité et bonnes pratiques ou vérifiés en utilisant des outils spécialisés. En cas de présence de failles, ces dernières sont classifiées selon leurs impacts et criticités respectives dans un rapport qui sera transmis d’une façon sécurisée aux parties intéressées, avec les recommandations de corrections ou solutions pour mitigation des risques adéquates.

Les informations collectées sont ensuite analysées et comparées aux exigences de sécurité soit des normes des constructeurs d’équipements, des standards de sécurité et bonnes pratiques ou vérifiés en utilisant des outils spécialisés. En cas de présence de failles, ces dernières sont classifiées selon leurs impacts et criticités respectives dans un rapport qui sera transmis d’une façon sécurisée aux parties intéressées, avec les recommandations de corrections ou solutions pour mitigation des risques adéquates.